Einleitung

Unter dem Begriff Phishing werden Verfahren zusammengefasst, bei denen der Täter mit Hilfe gefälschter E-Mails vertrauliche Zugangs- und Identifikationsdaten von arglosen Dritten zu erlangen versucht. Dabei nutzt der Täter typischerweise ein durch die Täuschung über die tatsächliche Identität erlangtes Vertrauensverhältnis aus. Ziel dieser Angriffe ist es, mit den gewonnenen Daten unter der Identität des Inhabers im Online Verkehr Handlungen vorzunehmen.

Hintergrund

Der Kunstbegriff Phishing ist an das Wort „fishing“ (engl. für: fischen/ angeln) angelehnt. Die Änderung des Wortanfangs ist in der Kombination mit dem Wort „password“, nach anderer Auffassung in einer milieutypischen Modifikation zum Verdeutlichen der Hinterhältigkeit begründet (Bsp.: freaking = phreaking)

Es handelt sich, vereinfacht ausgedrückt, um eine der technischen Entwicklung angepassten Form des „Bankraubs“.

Klassisches Vorgehen beim Phishing

Der Täter versendet E-Mails die ihrem Design, Inhalt und auch ihrem Header nach, von einem vertrauenswürdigen Geschäftspartner des Opfers zu stammen scheinen. Darin fordert er das Opfer auf, dem in der E-Mail enthaltenen Link zu folgen, um beispielsweise eine Überprüfung der Kontodaten zu ermöglichen. Der Link führt das Opfer auf eine vom Täter erstellte Website, die wiederum der Website des Geschäftspartners zum Verwechseln ähnlich sieht.

Dort wird das Opfer angehalten in einer scheinbar sicheren Umgebung vertrauliche Daten einzugeben, z.B. PIN und TAN für Online- Banking Verfahren, oder die Zugangsdaten für ein eBay -Konto.

Der Täter ist durch den Erhalt der vertraulichen Daten in der Lage mit der Identität des Dateninhabers im Internet tätig zu werden. Erhält er von dem Opfer z.B. PIN und TAN, kann er mit diesen Daten auf das Konto des Inhabers zugreifen und Überweisungen durchführen.

Ziele von Phishing Attacken

Die typischen Ziele von Phishing Attacken sind Passwörter, Transaktionsnummern, Benutzernamen, PINs etc. Darüber hinaus lässt sich sagen, dass grundsätzlich alle Daten vom Phishing betroffen sein können, die dazu geeignet sind unter der Identität des Inhabers im Online Verkehr Handlungen vorzunehmen. Betroffen sind derzeit vor allem das Online Banking und, mit größerem Abstand, das Auktionshaus eBay und der elektronische Versandhandel.

Verschiedenen Methoden

Angelehnt an die beschriebene Vorgehensweise, gibt es verschiedene Ausgestaltungen der Phishing Angriffe.

-Die Phishing Mails werden massenhaft, d.h. als Spam- Mails versendet

-Es werden Phishing Mails an einen eng umgrenzten Adressatenkreis versendet, z.B.: innerhalb eines Unternehmens, sog. Spear- Phishing. Dadurch entsteht ein verstärktes Vertrauensverhältnis.

-In der als HTML- Mail gestalteten Phishing Mail ist ein Formularfeld enthalten, in das die vertraulichen Daten direkt eingegeben werden sollen. Die so ausgefüllte Mail wird direkt an den Absender versendet, eine Umleitung auf eine Website ist nicht nötig.

– Über das Einschleusen von Malware (z.B. Trojaner, Würmer, Viren) durch eine scheinbar vertrauenswürdige E- Mail, kann der Täter ohne bewusstes Zutun des Opfers die vertraulichen Daten erlangen. (siehe Einzelheiten in der Rubrik „Malware „)

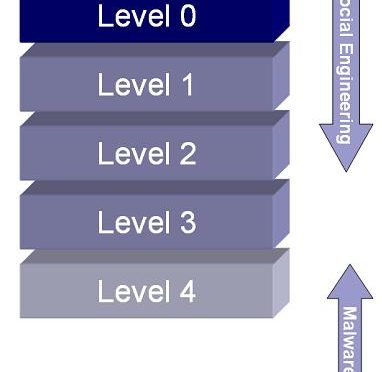

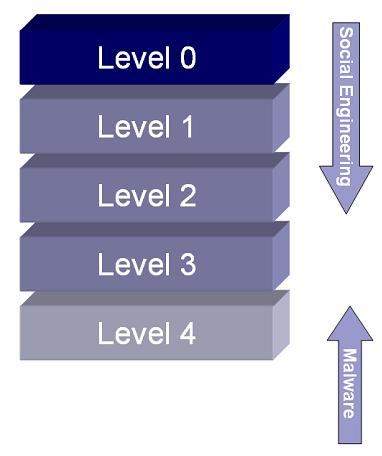

Die Ausprägungen des Phishing lassen sich in fünf Angriffsebenen kategorisieren:

|

Level 0

Benutzer erhält vertraute E-Mail mit Formularfeldern zur Eingabe seiner persönlichen Daten Level 1 Level 2 Level 3 Level 4 |

Durch einen Trojanerangriff kann auch die HOST Datei eines Betriebssystems so manipuliert werden, dass der User automatisch auf die gefälschten Websites des Täters umgeleitet wird. Diese Weiterentwicklung des Phishings, wird unter den Begriff Pharming subsumiert. (siehe dazu den Menüpunkt Pharming )

Täuschungsmethoden

Der Erfolg des Phishing Angriffs hängt eng mit der Glaubwürdigkeit der Scheinidentität des Absenders zusammen. Phishing Attacken nutzen den Umstand aus, dass das äußere Erscheinungsbild im Online Verkehr keinen verlässlichen Rückschluss auf die Identität des Urhebers zulässt.

Unterschieden werden muss bezüglich der Täuschung in der Phishing Mail einerseits und der Täuschung in der Website andererseits.

Zur Täuschung wird eine HTML- E-Mail versendet, in der der Linktext die Original Adresse der Website des Geschäftspartners anzeigt. Das nicht sichtbare Linkziel unterscheidet sich von diesem Text und führt auf die Seite des Täters.

Ebenfalls möglich ist es, den Linktext, für den Empfänger nicht ersichtlich, als Grafik darzustellen. Auch hier führt das Linkziel auf die Website des Täters.

Zudem ist es durch eine fehlende Authentifizierungsmöglichkeit im SMTP- Protokoll möglich, den E- Mail Header so zu manipulieren, dass der Angreifer Nachrichten unter dem Namen des Geschäftspartners des Opfers versenden kann.

Auf Ebene der Website erfolgt die Täuschung durch eine hohe Ähnlichkeit von Design und Bezeichnung der gefälschten Website, mit dem Original.

Risiken und Folgen des Phishing

Das Schadenspotential durch Phishing Attacken ist kaum absehbar.

Durch die ständige Gefahr des Datenverlustes, wird das Vertrauen der Anwender von Online Verfahren dauerhaft beeinträchtigt. Folge ist zum einen eine mögliche Erschwerung des vertraulichen Online Verkehrs, zum anderen Mehrkosten für höhere Sicherheitsstandards.

Vor allem aber kann ein unmittelbarer finanzieller Schaden entstehen, beispielsweise durch eine unbefugte Überweisung mit den erlangten Daten ohne Wissen des Kontoinhabers. Noch nicht abschließend geklärt ist, wer bei einer solchen Konstellation für den Schaden haftet, ob Bank oder Kontoinhaber.

Vermeidung

Sieht man von der Verwendung von Malware einmal ab, so liegt die entscheidende Schwachstelle nicht nur im Bereich der Sicherheitstechnik. Die Unsicherheit resultiert häufig aus einem fehlenden Risikobewusstsein der Internet User. Durch eine Sensibilisierung der User und dem Bereitstellen von Verhaltensratschlägen, kann daher die Sicherheit spürbar erhöht werden. (Siehe dazu unter dem Menüpunkt „Schutz “)